Wenn Sie für das Management von Informationssicherheitsrisiken in Ihrem Unternehmen verantwortlich sind, ist Ihre Aufgabe alles andere als einfach. Unternehmen erzeugen immer größere Datenmengen, IT-Systeme werden zunehmend komplexer und immer wieder gibt es neue Cyberbedrohungen. Die Herausforderungen scheinen kein Ende zu nehmen, während Ihr Budget und Ihr Personal bei Weitem nicht ausreichen, um all diese Aufgaben zu bewältigen. Als Informationssicherheitsexperte müssen Sie:

- das Thema IT-Sicherheit systematisch angehen

- bestimmen, welche Risiken die größten Auswirkungen auf Ihr Unternehmen haben, und die wichtigsten Ressourcen gezielt schützen

- Risiken proaktiv mindern und Schäden aufgrund von Cyberangriffen und Datenschutzverletzungen vermeiden

- sicherstellen, dass Ihr Unternehmen Daten und Systeme nach Sicherheitsvorfällen schneller und einfacher wiederherstellen kann

- Investitionen in die IT-Sicherheit gegenüber der Geschäftsführung rechtfertigen

Mit einer umfassenden Strategie für das Management von Informationssicherheitsrisiken (Information Security Risk Management, ISRM) können Sie diese Herausforderungen bewältigen. Auch die Geschäftsführung erhält damit ein genaueres Bild der Sicherheit des Unternehmens, das als Ausgangspunkt für die Investition in den Datenschutz dienen kann. In diesem Artikel erhalten Sie Tipps zur Entwicklung einer effektiven ISRM-Strategie und zu geeigneten Maßnahmen zur Umsetzung dieser Strategie.

Worum geht es beim Management von Informationssicherheitsrisiken?

Das Management von Informationssicherheitsrisiken, kurz ISRM, beinhaltet die Steuerung der Risiken bei der Nutzung von Informationstechnologie. Mit anderen Worten: Unternehmen identifizieren und bewerten Risiken im Hinblick auf die Vertraulichkeit, Integrität und Verfügbarkeit ihrer Informationsressourcen. Im Wesentlichen besteht dieser Prozess aus zwei Elementen:

- Risikobewertung: Definition von Risiken anhand der Informationen, die zu den vorhandenen Ressourcen und Kontrollen erfasst wurden

- Risikobehandlung: Maßnahmen zur Beseitigung, Minderung, Vermeidung, Tolerierung, Übertragung oder sonstigen Steuerung der identifizierten Risiken

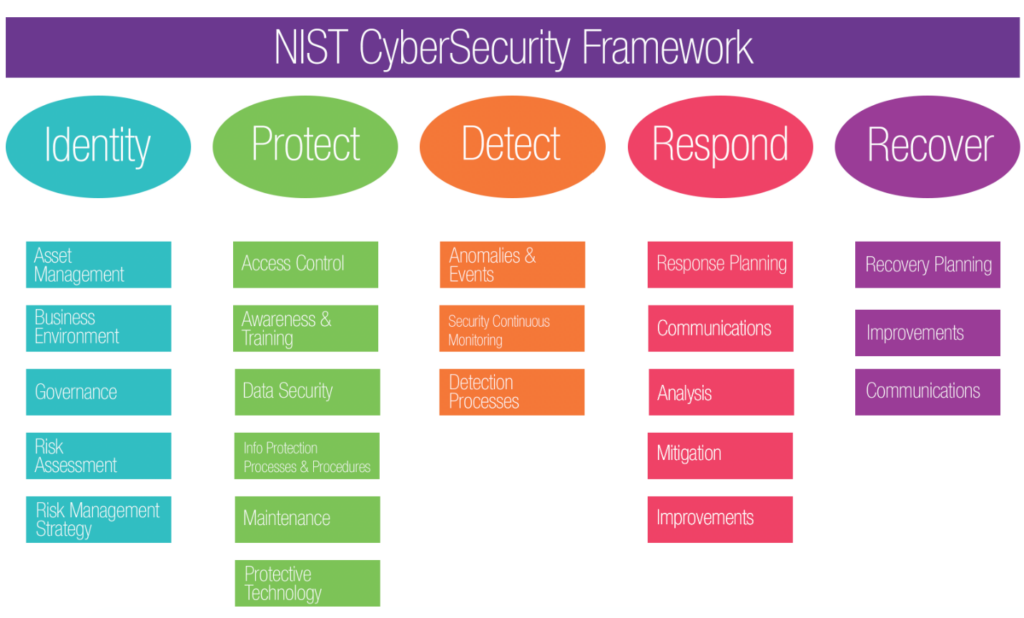

Es gibt verschiedene Frameworks, die Hilfestellung bei der Entwicklung einer ISRM-Strategie bieten. Viele Unternehmen nutzen das Cybersicherheits-Framework des NIST, das folgende Phasen beinhaltet:

- Identifizieren: Die Aktivitäten in dieser Phase dienen dazu, die Cybersicherheitsrisiken für Systeme, Mitarbeiter, Ressourcen, Daten und Funktionalitäten zu ermitteln. Unter Einbeziehung des geschäftlichen Kontexts, der gegenwärtigen Geschäftsanforderungen und damit verbundener Risiken können Unternehmen Bedrohungen identifizieren und Prioritäten für ihre Sicherheitsmaßnahmen festlegen. Diese Phase beinhaltet Aktivitäten wie das Ressourcenmanagement, Governance und Risikomanagement.

- Schützen: Unternehmen implementieren geeignete Sicherheitsvorkehrungen und -kontrollen, um ihre kritischen Ressourcen vor Cyberbedrohungen zu schützen. Beispiele für Aktivitäten in dieser Phase sind die Identitätsverwaltung und Zugriffssteuerung sowie die Sensibilisierung und Schulung von Mitarbeitern.

- Erkennen: Unternehmen müssen Ereignisse, die ein Risiko für die Datensicherheit darstellen können, schnell erkennen können. In der Regel wird dies durch eine kontinuierliche Sicherheitsüberwachung und Verfahren für die Erkennung von Vorfällen gewährleistet.

- Reagieren: Unternehmen ergreifen Maßnahmen zur Abwehr erkannter Cybersicherheitsvorfälle. Die Auswirkungen eines Vorfalls können mit den folgenden Vorgehensweisen gemindert werden: Planung von Reaktionen, Kommunikation, Analysen, Minderung und Verbesserungen.

- Wiederherstellen: Unternehmen planen und implementieren Aktivitäten, um die von einem Sicherheitsvorfall betroffenen Systeme oder Dienste wiederherzustellen. Die Aktivitäten in dieser Phase dienen dazu, eine schnelle Rückkehr zum Normalbetrieb sicherzustellen und dadurch die Auswirkungen von Vorfällen möglichst gering zu halten. Dies erfolgt durch Planung der Wiederherstellung, Verbesserungen (z. B. Einführung neuer Richtlinien oder Aktualisierung bestehender Richtlinien) und Kommunikation.

Abbildung 1: Überblick über die zentrale Struktur des Frameworks (aus dem NIST-Framework zur Verbesserung der Cybersicherheit kritischer Infrastrukturen, Version 1.1)

Was zeichnet einen erfolgreichen Ansatz für das Management von Informationssicherheitsrisiken aus?

Wie bereits ausgeführt, ist das Management von Informationssicherheitsrisiken ein fortlaufender Prozess, bei dem Risiken identifiziert und bewertet sowie Maßnahmen zur Risikominderung ergriffen werden. Für ein effektives Risikomanagement sollten Unternehmen die Eintrittswahrscheinlichkeit von Ereignissen bewerten, die Risiken für die IT-Umgebung bergen, sowie die potenziellen Auswirkungen der einzelnen Risiken untersuchen. Anhand der folgenden drei Kriterien können Sie feststellen, ob die ISRM-Strategie Ihres Unternehmens erfolgreich zur Verbesserung der Sicherheit beiträgt:

- Sie stellt sicher, dass nicht akzeptable Risiken identifiziert und entsprechende Gegenmaßnahmen ergriffen werden.

- Sie stellt sicher, dass keine Ressourcen für unwesentliche Risiken verschwendet werden.

- Sie gewährt der Geschäftsführung Einblick in das Risikoprofil des Unternehmens und Prioritäten bei der Risikobehandlung und unterstützt damit strategische Entscheidungen.

Schritte zur Entwicklung eines effektiven Programms für das Management von Informationssicherheitsrisiken

In der Praxis hat sich gezeigt, dass ein mehrstufiger Ansatz zur Entwicklung eines ISRM-Programms am effektivsten ist, da so ein umfassendes Programm entwickelt und der gesamte Risikomanagement-Prozess durch Aufgliederung in mehrere Phasen vereinfacht werden kann. Sie sind dadurch in der Lage, den ISRM-Prozess besser zu steuern und Probleme einfacher zu beheben. Im Folgenden sind fünf Schritte zur Entwicklung eines effektiven Programms für das Management von Informationssicherheitsrisiken beschrieben:

1. Schritt: Kenntnis der Geschäftssituation

Zunächst müssen Sie die geschäftliche Situation des Unternehmens genau kennen und beispielsweise wissen, welche Überlegungen bei Budgetentscheidungen eine Rolle spielen, wie sich die Belegschaft zusammensetzt und wie komplex die Geschäftsprozesse sind. Sie müssen außerdem das Risikoprofil des Unternehmens einschließlich aller Einzelrisiken sowie die Risikobereitschaft berücksichtigen. Sie müssen also wissen, bis zu welchem Grad Risiken toleriert werden, um die Unternehmensziele zu erreichen.

2. Schritt: Definition des Programms

Im nächsten Schritt muss Ihr Unternehmen das ISRM-Programm definieren. Wichtig dabei ist:

- Definieren Sie einen verbindlichen Jahresplan sowie einen allgemeinen Dreijahresplan. Bestimmen Sie die Ziele und Vorgaben, die jährlich erreicht werden müssen. Dieser Plan sollte jedes Jahr angepasst werden, um auch veränderte geschäftliche Bedingungen und Aktivitäten zu berücksichtigen. Wenn alle Ressourcen vorhanden sind und die geschäftlichen Rahmenbedingungen unverändert bleiben, werden für die Implementierung eines ISRM-Programms in der Regel 30 bis 36 Monate benötigt.

- Definieren Sie nach den Vorgaben der Geschäftsführung einen klaren Zielpunkt für die gewünschten Fähigkeiten. Der Zielpunkt gibt im Wesentlichen vor, welche Fähigkeiten das Unternehmen mit der Ausführung des Programms anstrebt. Sie sollten den Zielpunkt in enger Abstimmung mit der Geschäftsführung definieren, um ihre Zielsetzungen im Hinblick auf das Management von Informationssicherheitsrisiken mit einzubeziehen.

- Stellen Sie sicher, dass für die Ausführung des Programms ausreichend Mitarbeiter mit den erforderlichen Kompetenzen zur Verfügung stehen.Geeignete personelle Ressourcen sind ein wichtiges Element eines ISRM-Programms. All zu häufig verfügen Unternehmen nicht über ausreichend qualifizierte Mitarbeiter, um die Ziele ihres ISRM-Programms zu erreichen. Deshalb ist es wichtig, bereits im Vorfeld die Verfügbarkeit und Qualifikationen von Mitarbeitern zu überprüfen, damit alle Ziele umgesetzt werden können.

- Analysieren Sie die Unternehmenskultur.Die Implementierung eines ISRM-Programms gestaltet sich wesentlich schwieriger, wenn im Unternehmen die hierfür nötige Unterstützung fehlt. Abhängig von der Unternehmenskultur müssen Sie einen offenen Dialog mit allen interessierten Parteien über das ISRM-Programm führen oder den Rat der Geschäftsführung einholen, wie die Einführung des Programms vorangetrieben werden kann.

3. Schritt: Entwicklung des Programms

In dieser Phase müssen Sie die funktionalen Fähigkeiten und Kontrollen im Zusammenhang mit der IT-Sicherheit und dem Risikomanagement festlegen (z. B. Schwachstellenanalyse, Reaktion auf Vorfälle, Schulung und Kommunikation). Außerdem muss das Governance-Modell definiert werden, um festzuschreiben, wer für die einzelnen Bereiche der ISRM-Strategie verantwortlich ist. Wenn Sie die Implementierung der ISRM-Funktionen von einem Drittanbieter durchführen lassen möchten, müssen Sie die damit verbundenen Risiken abwägen und eine entsprechende Überwachung durch interne Mitarbeiter sicherstellen.

4. Schritt: Kennzahlen und Benchmarking

In dieser Phase muss Ihr Unternehmen die Kennzahlen definieren, mit denen die Effektivität der ISRM-Strategie bewertet werden soll. Befolgen Sie dabei diese beiden Best Practices:

- Stellen Sie die Einhaltung von Branchenstandards und Richtlinien sicher.Es gibt verschiedene Standards, durch deren Befolgung Sie sicherstellen können, dass Ihr ISRM-Programm Branchenvorschriften wie COBIT, den ISO-Normen der Reihe 27000 und den Anforderungen der Reihe 800 des NIST (National Institute of Standards and Technology) entspricht. Empfehlenswert ist unter anderem die Einhaltung von ISO/IEC 27005:2011 und der NIST Special Publication 800-37 (Revision 1), die ausführliche Richtlinien zur Gestaltung eines Risikomanagement-Programms enthalten. Wichtig ist dabei, mehrere Compliance-Standards und -Frameworks anzuwenden, um zu ermitteln, ob Ihr ISRM-Programm über alle notwendigen Funktionen und Fähigkeiten verfügt.

- Messen Sie mithilfe von Kennzahlen, wie wirksam die im Rahmen des ISRM-Programms entwickelten Funktionen und Fähigkeiten sind.Bei der Entwicklung von Kennzahlen müssen Sie den geschäftlichen Nutzen definieren, den Sie mit dem ISRM-Programm erzielen möchten. Anschließend müssen objektive Kriterien festgelegt werden, mit denen dieser Nutzen bewertet werden kann. Es empfiehlt sich, diesen Kennzahlen die potenziellen geschäftlichen Auswirkungen und die Richtlinien zum Zielpunkt zugrunde zu legen und sie nach Möglichkeit mit einem finanziellen Wert zu beziffern. So können Sie der Geschäftsführung die Sicherheit im Unternehmen im Kontext der geschäftlichen Anforderungen darlegen. Wichtig ist außerdem, Schwellenwerte für die einzelnen Kennzahlen festzulegen.

5. Schritt: Umsetzung und Durchführung

Abschließend sollten Sie alle Phasen Ihres ISRM-Programms (Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen) durchlaufen und diese regelmäßig wiederholen. Hierfür benötigen Unternehmen eine Richtlinie, die alle Phasen des Managements von Informationssicherheitsrisiken, die Zuständigkeiten der Mitarbeiter und den Zeitplan bzw. die Bedingungen für die Überprüfung des Programms beschreibt. Wesentliche Änderungen an der IT-Umgebung, Datenschutzverletzungen oder neue Cyberangriffe sind ein Anlass, Ihr ISRM-Programm auf den Prüfstand zu stellen und gegebenenfalls anzupassen.

Zusammenfassung

Sicherheitsrisiken lassen sich nicht vermeiden. Deshalb ist es für den Erfolg eines Unternehmens entscheidend, die Risiken für Systeme und Daten zu kennen und zu steuern. Durch die Entwicklung eines ISRM-Programms können Sie das Risikomanagement besser kontrollieren und Ihre besonders kritischen Ressourcen vor neuen Cyberbedrohungen schützen. Wenn Sie in der Lage sind, Risiken zu steuern und effektiv auf Sicherheitsvorfälle zu reagieren, können Sie geeignete Maßnahmen für eine bessere Abwehr von Cyberbedrohungen und die Minderung potenzieller Risiken identifizieren.