Um die Cybersicherheit in Ihrem Unternehmen gewährleisten zu können, müssen Sie die Risiken für Ihre kritischen Ressourcen kennen, verwalten, steuern und eindämmen. Ob es Ihnen gefällt oder nicht: Als Sicherheitsexperte sind Sie immer auch für das Risikomanagement zuständig.

Für die Bewertung Ihrer IT-Sicherheitsrisiken müssen Sie zunächst drei wichtige Fragen beantworten:

- Was sind die kritischen Technologieressourcen Ihres Unternehmens, also die Daten, deren Exponierung weitreichende Auswirkungen auf Ihren Geschäftsbetrieb hätte?

- Für welche fünf Geschäftsprozesse werden diese Informationen am häufigsten genutzt oder benötigt?

- Welche Bedrohungen könnten die Stabilität dieser Unternehmensfunktionen gefährden?

Erst wenn Sie wissen, was Sie schützen müssen, können Sie geeignete Strategien entwickeln. Doch bevor Sie Zeit und Geld in die Implementierung einer Lösung zur Risikominderung investieren, sollten Sie die folgenden Fragen beantworten können:

- Welches Risiko möchten Sie mit einer solchen Lösung eindämmen?

- Handelt es sich dabei um das Sicherheitsrisiko mit der höchsten Priorität?

- Gehen Sie nach der kosteneffizientesten Methode vor, um dieses Risiko einzudämmen?

Diese Fragen machen deutlich, dass es beim Thema Sicherheit immer um Risiken geht.

Was sind Risiken?

Risiken sind ein betriebswirtschaftliches Konzept: Besteht eine hohe, mittlere oder geringe Wahrscheinlichkeit, dass das Unternehmen einen finanziellen Verlust erleidet, oder ist dies überhaupt nicht wahrscheinlich? Bei der Risikoermittlung spielen drei Faktoren eine Rolle: worin die Bedrohung besteht, wie anfällig das System ist und wie wichtig die Ressource ist, die Schaden nehmen oder nicht mehr verfügbar sein könnte. Risiken lassen sich demnach wie folgt definieren:

Risiko = Bedrohung x Anfälligkeit x Ressource

Zwar wird das Risiko hier als mathematische Formel dargestellt, doch geht es nicht um Zahlen. Es ist vielmehr ein logisches Konstrukt. Ein Beispiel soll dies veranschaulichen: Sie möchten analysieren, wie hoch das Risiko ist, dass Hacker sich Zugriff auf ein bestimmtes System verschaffen. Wenn Ihr Netzwerk sehr anfällig ist (vielleicht weil keine Firewall oder kein Virenschutz vorhanden ist) und die Ressource kritisch ist, besteht ein hohes Risiko. Wenn Sie jedoch über einen guten Perimeterschutz verfügen und die Anfälligkeit Ihres Netzwerks folglich gering ist, besteht für kritische Ressourcen lediglich ein mittleres Risiko.

Zwei Dinge gilt es dabei zu berücksichtigen:

- Bei einer Multiplikation mit null beträgt auch das Ergebnis null. Hat also einer der Faktoren den Wert null, ist auch Ihr Risiko gleich null, selbst wenn die anderen Faktoren hoch oder kritisch sind.

- Risiken bedeuten Unsicherheit. Wenn etwas garantiert geschehen wird, ist es kein Risiko.

Im Folgenden sind einige typische Szenarien aufgeführt, die zu finanziellen Verlusten führen können:

- Datenverlust: Der Diebstahl von Betriebsgeheimnissen könnte dazu führen, dass Sie Kunden an die Konkurrenz verlieren. Der Diebstahl von Kundendaten kann einen Vertrauensverlust oder die Abwanderung von Kunden nach sich ziehen.

- System- oder Anwendungsausfälle: Wenn ein System seine primäre Funktion nicht erfüllt, können Kunden möglicherweise keine Bestellungen aufgeben, Mitarbeiter ihre Aufgaben nicht erledigen oder nicht kommunizieren usw.

- Rechtliche Folgen: Wenn jemand unerlaubt Daten aus Ihren Datenbanken ausliest, drohen Ihnen selbst dann, wenn diese Daten nicht besonders wertvoll sind, Bußgelder oder sonstige Rechtskosten, da Sie gegen die Datenschutzvorschriften von HIPAA oder PCI DSS, gegen die DSGVO oder andere Compliance-Standards verstoßen haben.

Wir zeigen nun, wie Sie bei der Bewertung von IT-Risiken vorgehen.

1. Schritt: Ermitteln und Priorisieren von Ressourcen

Zu den Ressourcen zählen Server, Kontaktdaten von Kunden, sensible Dokumente von Partnern, Betriebsgeheimnisse usw. Denken Sie stets daran, dass das, was für Sie als Techniker wertvoll ist, nicht unbedingt auch für das Unternehmen wertvoll sein muss. Bei der Erstellung einer Liste aller wertvollen Ressourcen sollten Sie deshalb mit den Anwendern und der Geschäftsführung zusammenarbeiten. Erfassen Sie zu allen Ressourcen die folgenden Informationen:

- Software

- Hardware

- Daten

- Schnittstellen

- Benutzer

- Support-Personal

- Ziel oder Zweck

- Wichtigkeit

- Funktionale Anforderungen

- IT-Sicherheitsrichtlinien

- IT-Sicherheitsarchitektur

- Netzwerktopologie

- Schutz der Speichersysteme

- Informationsfluss

- Technische Sicherheitskontrollen

- Physische Sicherheitsumgebung

- Umgebungssicherheit

Da den meisten Unternehmen nur ein begrenztes Budget für die Risikobewertung zur Verfügung steht, müssen Sie den Umfang des Projekts sehr wahrscheinlich auf die geschäftskritischen Ressourcen beschränken. Entsprechend müssen Sie zunächst einen Standard festlegen, nach dem Sie die Wichtigkeit einer Ressource beurteilen. Gängige Kriterien sind dabei der finanzielle Wert einer Ressource, die für die Ressource geltenden Rechtsvorschriften und die Bedeutung der Ressource für das Unternehmen. Sobald dieser Standard von der Geschäftsführung genehmigt wurde und formaler Bestandteil der Sicherheitsrichtlinie für Risikobewertungen ist, können Sie damit alle identifizierten Ressourcen als kritisch, wichtig oder unwichtig klassifizieren.

2. Schritt: Aufdecken von Bedrohungen

Bedrohungen sind alle Ereignisse, die durch Ausnutzen einer Schwachstelle die Sicherheit gefährden und Ihrem Unternehmen schaden könnten. Naheliegende Beispiele sind in diesem Zusammenhang natürlich Hacker und Schadsoftware, doch gibt es auch andere Formen von Bedrohungen:

- Naturkatastrophen: Überschwemmungen, Wirbelstürme, Erdbeben, Brände und andere Naturkatastrophen können wesentlich mehr Zerstörung anrichten als ein Hacker. Sie können dabei nicht nur Daten verlieren, sondern auch Ihre Server und Geräte. Bei der Entscheidung, wo Sie Ihre Server betreiben, sollten Sie auch die Wahrscheinlichkeit einer Naturkatastrophe berücksichtigen. In einem Gebiet, das immer wieder von Überschwemmungen heimgesucht wird, sollte sich ein Serverraum beispielsweise nicht im Erdgeschoss befinden.

- Systemausfälle: Die Wahrscheinlichkeit eines Systemausfalls hängt von der Qualität Ihrer Rechner ab. Bei relativ neuen, hochwertigen Geräten ist ein Systemausfall unwahrscheinlich. Handelt es sich jedoch um ältere oder No-Name-Geräte, ist die Wahrscheinlichkeit eines Ausfalls schon wesentlich höher. Es empfiehlt sich daher, hochwertige Geräte oder zumindest Geräte mit gutem Support zu kaufen.

- Versehentliche menschliche Eingriffe: Diese Bedrohung ist immer hoch, egal in welchem Bereich Ihr Unternehmen tätig ist. Jedem können Fehler wie das versehentliche Löschen wichtiger Dateien, das Anklicken schädlicher Links oder das versehentliche Beschädigen von Geräten unterlaufen. Sie sollten deshalb Ihre Daten regelmäßig sichern, auch die Systemeinstellungen, ACLs und andere Konfigurationsinformationen, und alle Änderungen an kritischen Systemen sorgfältig überwachen.

- Böswilliges Verhalten: Es gibt drei Arten von böswilligem Verhalten.

- Ein Eingriff liegt vor, wenn jemand Ihrem Unternehmen Schaden zufügt, indem er Daten löscht, einen DDoS-Angriff (Distributed Denial of Service) auf Ihre Website ausführt, einen Computer oder Server stiehlt usw.

- Als Abfangen wird klassisches Hacken mit Datendiebstahl bezeichnet.

- Identitätsdiebstahl schließlich ist der Missbrauch der Anmeldedaten einer anderen Person, auf die sich Hacker häufig durch Social-Engineering- oder Brute-Force-Angriffe oder durch den Kauf von Daten im Darknet Zugriff verschaffen.

3. Schritt: Ermitteln von Schwachstellen

Als Nächstes müssen Sie Schwachstellen aufdecken. Schwachstellen können von Bedrohungen ausgenutzt werden und dazu führen, dass die Sicherheit gefährdet wird oder Ihr Unternehmen Schaden nimmt. Schwachstellen lassen sich mithilfe von Schwachstellenanalysen, Audit-Berichten, der Schwachstellendatenbank des NIST, Herstellerdaten, kommerziellen Computer Security Incident Response Teams und Sicherheitsanalysen für Systemsoftware ermitteln.

Auch das Testen des IT-Systems ist ein wichtiges Instrument zur Erkennung von Schwachstellen. Diese Tests können folgende Elemente enthalten:

- Verfahren für das Testen und Evaluieren der Informationssicherheit

- Penetrationstestverfahren

- Tools für die automatische Überprüfung auf Schwachstellen

Durch eine sorgfältige Patch-Verwaltung können Sie die Zahl der Schwachstellen in Ihrer Software verringern. Sie sollten jedoch auch physische Schwachstellen nicht außer Acht lassen. Wenn Sie beispielsweise Ihren Serverraum in den ersten Stock des Gebäudes verlagern, sind Sie besser vor Überschwemmungen geschützt.

4. Schritt: Analysieren von Kontrollen

Analysieren Sie bereits vorhandene oder geplante Kontrollen, um die Wahrscheinlichkeit, dass eine Schwachstelle im System durch eine Bedrohung ausgenutzt wird, zu minimieren oder vollständig zu eliminieren. Sie können technische Kontrollen in Form von Hardware oder Software, Verschlüsselung, Mechanismen zur Angriffserkennung sowie Identifizierungs- und Authentifizierungssysteme implementieren. Daneben gibt es auch nicht technische Kontrollen wie Sicherheitsrichtlinien, administrative Maßnahmen, physische Kontrollmechanismen und Kontrollmechanismen in der Umgebung.

Sowohl technische als auch nicht technische Kontrollen lassen sich in präventive und aufdeckende Kontrollen untergliedern. Wie bereits der Name erkennen lässt, versuchen präventive Kontrollen, Angriffe vorherzusehen und abzuwehren. Beispiele für präventive technische Kontrollen sind Verschlüsselung und Authentifizierungsgeräte. Aufdeckende Kontrollen werden eingesetzt, um Angriffe oder Ereignisse beispielsweise durch Prüfprotokolle und Angriffserkennungssysteme aufzuspüren.

5. Schritt: Bestimmen der Wahrscheinlichkeit eines Vorfalls

Bewerten Sie die Wahrscheinlichkeit, dass eine Schwachstelle tatsächlich ausgenutzt werden könnte, und berücksichtigen Sie dabei die Art der Schwachstelle, die Fähigkeiten und Motivation der Bedrohungsquelle sowie das Vorhandensein und die Wirksamkeit Ihrer Kontrollen. Anstelle von Zahlenwerten verwenden viele Unternehmen die Kategorien hoch, mittel und gering, um die Wahrscheinlichkeit eines Angriffs oder sonstigen Zwischenfalls zu bewerten.

6. Schritt: Bewerten der möglichen Auswirkungen einer Bedrohung

Eine Auswirkungsanalyse sollte die folgenden Faktoren beinhalten:

- den Zweck des Systems, einschließlich der durch das System implementierten Prozesse

- die Bedeutung des Systems, die sich aus seinem Wert und dem Wert der Daten für das Unternehmen ergibt

- die Sensibilität des Systems und der darauf gespeicherten Daten

Die für die Durchführung einer Auswirkungsanalyse erforderlichen Informationen können der vorhandenen Dokumentation des Unternehmens entnommen werden, etwa einer Business-Impact-Analyse (BIA). Dieses Dokument ermittelt die Auswirkungen, die eine Kompromittierung oder Beschädigung der Informationsressourcen des Unternehmens hätte, anhand quantitativer oder qualitativer Kennzahlen.

Ein Angriff oder Zwischenfall kann dazu führen, dass die Vertraulichkeit, Integrität und Verfügbarkeit eines Systems beeinträchtigt werden oder vollständig verloren gehen. Wie die Wahrscheinlichkeit können auch die Auswirkungen auf das System qualitativ als hoch, mittel oder gering bewertet werden.

Eine Auswirkungsanalyse sollte außerdem folgende Elemente beinhalten:

- Schätzungen dazu, wie häufig die Bedrohung eine Schwachstelle pro Jahr ausnutzt

- die ungefähren Kosten der einzelnen Vorkommnisse

- einen Gewichtungsfaktor, der auf den relativen Auswirkungen infolge der Ausnutzung einer bestimmten Schwachstelle durch eine bestimmte Bedrohung basiert

7. Schritt: Priorisieren der Risiken für die Informationssicherheit

Ermitteln Sie für jede Kombination aus Bedrohung und Schwachstelle den Risikograd für das IT-System. Berücksichtigen Sie dabei folgende Kriterien:

- die Wahrscheinlichkeit, dass die Bedrohung die Schwachstelle ausnutzt

- die Auswirkungen einer erfolgreichen Ausnutzung der Schwachstelle durch die Bedrohung

- die Angemessenheit vorhandener oder geplanter Kontrollen zur Eliminierung oder Verringerung der Sicherheitsrisiken für das Informationssystem

Ein hilfreiches Werkzeug für eine solche Risikobewertung ist eine Risikomatrix. Eine hohe Wahrscheinlichkeit, dass eine Bedrohung eintritt, erhält den Wert 1,0, eine mittlere Wahrscheinlichkeit den Wert 0,5 und eine geringe Wahrscheinlichkeit den Wert 0,1. Entsprechend erhalten starke Auswirkungen den Wert 100, mäßige Auswirkungen den Wert 50 und geringe Auswirkungen den Wert 10. Das Risiko berechnet sich, indem der Wert für die Eintrittswahrscheinlichkeit der Bedrohung mit dem Wert für die Auswirkungen multipliziert wird. Anhand des Ergebnisses lassen sich Risiken als hoch, mittel oder gering klassifizieren.

8. Schritt: Ausarbeiten von Empfehlungen für Kontrollen

Bestimmen Sie anhand des Risikograds die Maßnahmen, die die Geschäftsführung oder andere Entscheidungsverantwortliche zur Eindämmung des Risikos ergreifen müssen. Sie können sich dabei an folgenden allgemeinen Richtlinien orientieren:

- Risikograd „hoch“: Es sollte schnellstmöglich ein Plan für Korrekturmaßnahmen erarbeitet werden.

- Riskograd „mittel“: Es sollte innerhalb eines angemessenen Zeitraums ein Plan für Korrekturmaßnahmen erarbeitet werden.

- Risikograd „gering“: Das Team muss entscheiden, ob es das Risiko akzeptiert oder Korrekturmaßnahmen ergreift.

Wenn Sie überlegen, Kontrollen zur Eindämmung von Risiken einzuführen, sollten Sie folgende Aspekte berücksichtigen:

- Unternehmensrichtlinien

- Kosten-Nutzen-Analysen

- Auswirkungen auf den Geschäftsbetrieb

- Durchführbarkeit

- geltende Vorschriften

- die allgemeine Wirksamkeit der empfohlenen Kontrollen

- Sicherheit und Zuverlässigkeit

9. Schritt: Dokumentieren der Ergebnisse

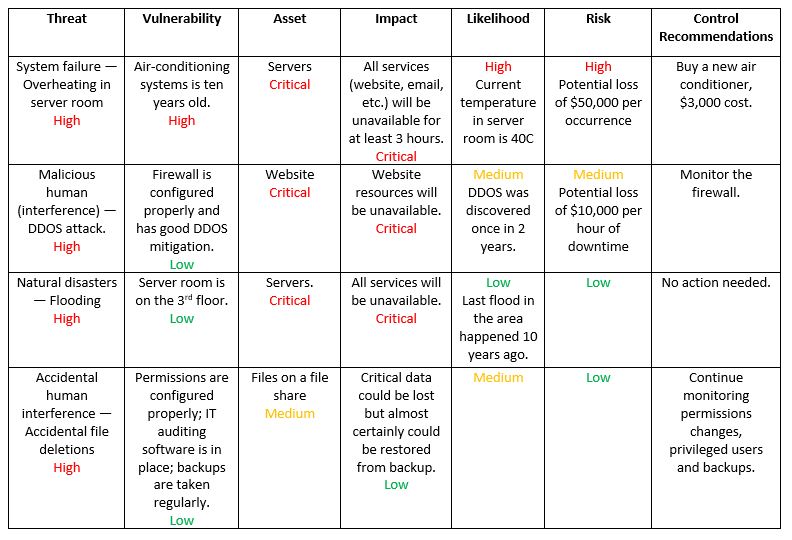

Der letzte Schritt im Risikobewertungsprozess besteht in der Erstellung eines Berichts, der das Management dabei unterstützt, die richtigen Entscheidungen im Hinblick auf Budget, Richtlinien, Vorgehensweisen usw. zu treffen. In dem Bericht sollten zu jeder Bedrohung die dazugehörigen Schwachstellen, die gefährdeten Ressourcen, die Auswirkungen auf Ihre IT-Infrastruktur, die Eintrittswahrscheinlichkeit und Empfehlungen zu Kontrollen aufgeführt sein. Hier ist ein Beispiel für einen sehr einfachen Bericht:

Mithilfe Ihres Berichts zur Risikobewertung können Sie die wichtigsten Gegenmaßnahmen bestimmen, mit denen Sie mehrere Risiken mindern können. Wenn Sie beispielsweise sicherstellen, dass regelmäßig Backups durchgeführt und extern gespeichert werden, mindern Sie das Risiko einer versehentlichen Löschung von Dateien und auch das Risiko infolge einer Überschwemmung. Sie sollten außerdem die mit diesen Maßnahmen verbundenen Kosten angeben und aufzeigen, welche Vorteile sich aus der Minderung der Risiken ergeben. Beachten Sie dabei, dass die betriebswirtschaftlichen Gründe für die Umsetzung von Gegensteuerungsmaßnahmen im Vordergrund stehen sollten.

Im Zuge dieses Prozesses erhalten Sie nach und nach besseren Einblick in die Funktionsweise des Unternehmens und seiner Infrastruktur und können Maßnahmen zur Optimierung der Abläufe planen. Anschließend können Sie eine Risikobewertungsrichtlinie erarbeiten, in der festgelegt ist, welche Maßnahmen das Unternehmen regelmäßig (in den meisten Fällen jährlich) durchführen muss, wie Risiken gemindert werden sollen (beispielsweise durch Definition eines zulässigen Mindestfensters für Schwachstellen) und wie das Unternehmen zukünftig Risikobewertungen für die Komponenten seiner IT-Infrastruktur und andere Ressourcen durchführen soll.

Denken Sie stets daran, dass die Bewertung der Risiken für die Informationssicherheit und Risikomanagement-Prozesse das Herzstück der Cybersicherheit sind. Mit diesen Prozessen legen Sie die Regeln und Richtlinien für das gesamte Management der Informationssicherheit fest und definieren, welche Bedrohungen und Schwachstellen finanzielle Schäden für Ihr Unternehmen nach sich ziehen können und wie sich diese Risiken eindämmen lassen.