Kennwörter sind allgegenwärtig – und keiner mag sie. Benutzer kämpfen damit, sich ihre Kennwörter zu merken und sie zu verwalten. Für Unternehmen sind sie nach wie vor die häufigste Ursache für Datenschutzverletzungen, sowohl in der lokalen Umgebung als auch in der Cloud. Laut dem Verizon Data Breach Investigations Report (DBIR) 2022 wurde fast die Hälfte aller Cyberangriffe – einschließlich Datenschutzverletzungen durch Dritte, Phishing-Angriffe und einfache Angriffe auf Webanwendungen – durch den Diebstahl von Anmeldeinformationen verursacht.

Für Smartphones und Tablets werden schon seit geraumer Zeit häufig keine Kennwörter mehr verwendet. Die meisten Benutzer melden sich heute auf diesen Geräten durch Gesichtserkennung oder mit ihrem Fingerabdruck an. Doch welche Möglichkeiten gibt es für Unternehmensnetzwerke? Microsoft bietet die Lösung Windows Hello for Business an, mit der sich Benutzer ohne Kennwort anmelden können. Sie verwenden stattdessen eine Authentifizierung mit zwei Faktoren: etwas, das sie besitzen (ihr Gerät), und etwas, das sie wissen (eine PIN) oder das sie sind (biometrische Daten). Diese Vorgehensweise ist wesentlich sicherer als die Verwendung von Kennwörtern. Nutzt ein Unternehmen Windows Hello for Business, muss sich ein Angreifer Zugriff auf den Laptop oder das Smartphone eines Benutzers verschaffen, um dessen Anmeldeinformationen ausspähen zu können. Bei herkömmlichen Benutzerkennwörtern hat ein Hacker hingegen verschiedene, deutlich einfachere Möglichkeiten, an diese Daten zu gelangen, beispielsweise durch Auslesen der Datei Ntds.dit von einem Domänen-Controller.

Doch wie gut schützt Windows Hello for Business tatsächlich vor Angriffen? Um dieser Frage nachzugehen, habe ich ein Lab in meiner hybriden Active Directory-Umgebung eingerichtet und Windows Hello for Business auf Herz und Nieren geprüft. Wie ich dabei vorgegangen bin und welche fünf Schlussfolgerungen ich über die Vorteile und Einschränkungen dieser Lösung gezogen habe, können Sie in diesem Artikel nachlesen.

Testen von Windows Hello for Business

1. Schritt: Einrichten eines hybriden Labs

Mein Ziel bestand darin, mich ohne Kennwort auf einem Gerät anzumelden und dann sowohl auf eine lokale Ressource (eine Dateifreigabe) als auch auf eine Cloud-Ressource (SharePoint Online) zuzugreifen, ohne hierfür ein Kennwort eingeben zu müssen. Mein Lab umfasste daher Folgendes:

- einen lokalen Domänen-Controller, einen Dateiserver mit Windows Server 2016 und eine Mitglieds-Workstation mit Windows 10, die alle mit derselben Active Directory-Domäne verbunden sind

- eine Azure AD-Domäne mit Azure AD Premium-Lizenzen

- Azure AD Connect zur Synchronisation von Benutzern und Hashes; keine Active Directory-Verbunddienste

- über Intune und den Browser Edge mit Azure AD verbundene Geräte

2. Schritt: Bereitstellen von Windows Hello for Business

Windows Hello for Business bietet verschiedene Bereitstellungsmodelle. Welche Option für Ihre Umgebung am besten geeignet ist, hängt von verschiedenen Faktoren ab, u. a. davon, ob Sie eine lokale Umgebung, eine Cloud-Umgebung oder eine hybride Umgebung verwenden, welche Betriebssystemversionen Sie nutzen und ob Sie Zertifikate auf Benutzergeräten verwalten.

Ich habe mich für das Bereitstellungsmodell hybride Schlüsselvertrauensstellung entschieden. (Hinweis: Dieses Modell unterstützt keine Remote-Desktopverbindungen. Da ich hierfür Netwrix Privilege Secure verwende, war dies jedoch für mich nicht relevant.)

Die Bereitstellung von Windows Hello for Business soll in diesem Blog-Artikel nicht ausführlich beschrieben werden, doch hier sind einige Tipps für eine erfolgreiche Bereitstellung:

- Richten Sie Ihre lokalen und Azure AD-Domänen ein und verbinden Sie diese mit Azure AD Connect. Ich habe für meine Zwecke die Kennwort-Hash-Synchronisierung mit Single Sign-On (SSO) aktiviert.

- Stellen Sie sicher, dass die Azure-Geräteregistrierung so konfiguriert ist, dass Ihre Geräte automatisch registriert werden können.

- Nehmen Sie auf Ihren Domänen-Controllern die richtigen Zertifikatseinstellungen vor, einschließlich Einrichtung einer Zertifikatssperrliste (CRL).

- Konfigurieren Sie Ihre Clients für die Registrierung in Windows Hello for Business. Wenn Sie Ihre Geräte über Intune verwalten, kann dies dort erfolgen; andernfalls können Sie dafür Gruppenrichtlinienobjekte verwenden.

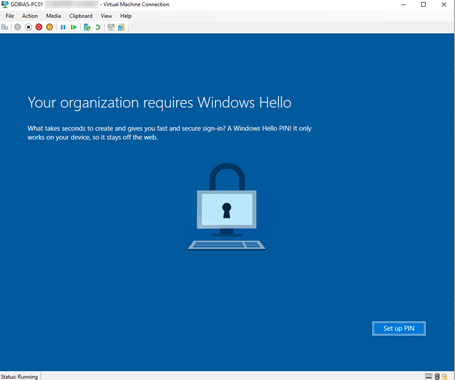

- Die Benutzer werden aufgefordert, ihr Gerät zu registrieren und eine PIN festzulegen:

Extratipp: Machen Sie sich darauf gefasst, „dsregcmd /status

/debug“ mindestens 100 Mal auszuführen müssen, um herauszufinden, was funktioniert und was nicht, damit Ihre Geräte richtig registriert werden.

Nach der Bereitstellung konnte ich mich mit einer PIN auf meinem Gerät anmelden und auf SharePoint Online und lokale Dateifreigaben zugreifen, ohne Anmeldeinformationen eingeben zu müssen.

Fünf Hinweise zur kennwortlosen Authentifizierung mit Windows Hello for Business

Ich habe folgende Schlussfolgerungen aus der kennwortlosen Authentifizierung mit Windows Hello for Business in einer hybriden Umgebung gezogen:

1. Kennwortlos bedeutet nicht, dass keine Kennwörter mehr benötigt werden.

Microsoft führt die vollständige Vermeidung von Kennwörtern als Schritt 4 seiner kennwortlosen Strategie auf. Dies lässt sich jedoch mit Windows Hello for Business in einer hybriden Active Directory-Umgebung nicht realisieren. Jedoch müssen Benutzer ihre Kennwörter nur noch einmal pro Woche oder einmal pro Monat eingeben statt wie bisher rund zehn Mal täglich. Daher müssen Sie möglicherweise sicherere Kennwörter durchsetzen, da Ihre Benutzer Kennwörter nicht mehr so häufig verwenden.

Im Idealfall kommen Sie an einen Punkt, an dem Ihre Benutzer nicht wissen, wie ihr Kennwort lautet, die Kennwörter aber immer noch irgendwo in den Tiefen Ihrer lokalen Active Directory-Umgebung vorhanden sind.

2. Viel hängt von Ihren Anforderungen ab.

Welchen Nutzen Windows Hello for Business für Sie bereithält, hängt von den individuellen Anforderungen Ihrer Umgebung ab. In meinem Lab hat sich die Lösung bewährt, um eine Verbindung zu Microsoft 365 und Netzwerkfreigaben herzustellen, ohne ein Kennwort eingeben zu müssen. Wenn Sie eigene Webanwendungen und eine Vielzahl von Cloud-Anwendungen nutzen, sollten Sie für diese zunächst Azure SSO aktivieren. Mit diesem Thema habe ich mich im Zusammenhang mit diesem Artikel nicht näher befasst, doch Azure SSO deckt offenbar sehr viele Anwendungen ab und stellt einen Webanwendungs-Proxy für eigene Webanwendungen in der lokalen Umgebung bereit.

3. Kennwortangriffe bleiben weiterhin eine Gefahr.

Da auch beim Einsatz von Windows Hello for Business nicht vollständig auf Kennwörter verzichtet werden kann, sind Sie weiterhin dem Risiko von kennwortbasierten Angriffen wie Kennwort-Spray-Angriffen ausgesetzt. Sie benötigen daher eine schlagkräftige Strategie für die Sicherheit von Kennwörtern sowohl für Benutzerkonten als auch für Computerkonten. Netwrix Password Policy Enforcer kann Sie dabei unterstützen und bietet folgende Möglichkeiten:

- Erstellen mehrerer Kennwortrichtlinien mit effektiven Richtlinienregeln

- Blockieren der Verwendung geleakter Kennwörter

- Unterstützen von Benutzern bei der Wahl richtlinienkonformer Kennwörter

4. Das Risiko einer lateralen Ausbreitung bleibt bestehen.

Mit dem Einsatz von Windows Hello for Business ist das Risiko von Pass-the-Hash-Angriffen, Pass-the-Ticket-Angriffen und anderen Angriffen mit lateraler Ausbreitung nicht gebannt. Auch Golden Tickets und andere Methoden zur Rechteausweitung werden damit nicht unterbunden. Da sich diese Angriffsmethoden nicht interaktive Anmeldungen zunutze machen, hat Windows Hello for Business darauf keinen Einfluss.

5. Die kennwortlose Authentifizierung bietet zahlreiche Vorteile. Es empfiehlt sich, möglichst schnell darauf umzustellen.

Wenn Sie Azure nutzen und bereits Lizenzen für die erforderlichen Komponenten besitzen, ist der Einsatz von Windows Hello for Business absolut empfehlenswert. Die Lösung ermöglicht eine einfache Anmeldung und Sie können damit Ihre Sicherheitsmaßnahmen ohne Beeinträchtigung Ihrer Benutzer verbessern. Im Laufe der Zeit wird es Ihren Benutzern außerdem seltsam vorkommen, wenn sie zur Eingabe ihres Kennworts aufgefordert werden. Dadurch verringert sich das Risiko, dass sie beispielsweise bei Phising-Angriffen ihre Anmeldeinformationen preisgeben.