Das lokale Administratorkonto in Windows ist ein attraktives Ziel für Hacker und Schadsoftware. Wenn es einem Angreifer gelingt, das lokale Administratorkonto eines Ihrer Server zu hacken, ist dies mit vielen potenziellen Gefahren verbunden.

Auch wenn ein Benutzer über das Administratorkonto Schadsoftware herunterlädt, kann dies verheerende Folgen haben. Diese Probleme verschärfen sich zusätzlich, wenn Sie für das Standard-Administratorkonto für ähnliche Computer dasselbe Kennwort verwenden.

Ihr Kennwort kann noch so komplex sein – wurde es erst einmal auf einem Computer kompromittiert, öffnet dies das Tor zu allen anderen Geräten, für die dieselben Anmeldeinformationen für das lokale Administratorkonto verwendet werden.

Sie können natürlich unterschiedliche Anmeldeinformationen für das lokale Administratorkonto jedes Windows-Geräts verwenden, doch ist dies sehr zeitaufwendig – ganz zu schweigen davon, dass Sie eine Liste dieser unterschiedlichen Anmeldedaten führen und stets auf dem neuesten Stand halten müssen. Nahezu völlig unrealisierbar wird dieser Prozess, wenn Sie Kennwortaktualisierungen aktivieren (was natürlich empfohlen wird). Aus diesem Grund deaktivieren viele Administratoren diese Funktion einfach.

Es ist jedoch nachvollziehbar, dass IT-Abteilungen ein lokales Administratorkonto nutzen möchten, um Probleme schnell beheben zu können, beispielsweise durch Zurücksetzen der Vertrauensstellung der Domäne oder Hardkodieren einer IP-Adresse.

Was können Sie tun, wenn das Verwenden desselben lokalen Administratorkennworts für unterschiedliche Computer so problematisch ist?

-

Tipp: Nutzen Sie das Tool Microsoft Local Administrator Password Solution (LAPS)

Microsoft Local Administrator Password Solution (LAPS) ist ein Tool von Microsoft, mit dem Active Directory-Administratoren das lokale Kontokennwort von Computern in einer Domäne verwalten und in Active Directory speichern können.

Wenn Sie LAPS über die Gruppenrichtlinie implementieren, wird ein Zufallskennwort mit der zuvor festgelegten Länge und Komplexität erzeugt, das kryptografisch sicher ist. Es wird außerdem jedes Mal ein neues Kennwort für jeden Computer generiert. Das neu erstellte Kennwort wird auf das lokale Administratorkonto angewendet und in einem geschützten Feld in Ihrem Active Directory-Schema erfasst. Von dort kann es abgerufen werden, wenn Zugriff auf das Konto benötigt wird. Dieser Prozess wird automatisch ausgeführt, sobald eine durch die Gruppenrichtlinie vorgegebene Kennwortaktualisierung ansteht.

Für die Implementierung von LAPS gibt es einige Anforderungen:

- Es kann nur für Windows-Geräte genutzt werden.

- Die Geräte müssen mit einer Domäne verbunden sein.

- Es wird eine clientseitige Gruppenrichtlinienerweiterung benötigt.

- Es ist eine Schemaerweiterung erforderlich. (Keine Angst!)

- Es funktioniert nur für das lokale Administratorkonto.

- Es kann nur für EIN lokales Administratorkonto genutzt werden (falls Sie mehrere dieser Konten haben).

-

Tipp: LAPS und die Gruppenrichtlinie

Wie bereits erwähnt, wird LAPS mithilfe der Gruppenrichtlinie implementiert. Sie müssen daher ein Gruppenrichtlinienobjekt erstellen. Laden Sie zunächst LAPS herunter.

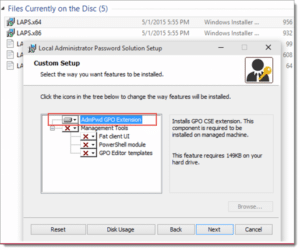

Installieren Sie das Tool dann mithilfe des Assistenten auf Ihrem Computer für die Gruppenrichtlinienverwaltung. Diese Schritte sollten Sie manuell ausführen und besser NICHT automatisieren.

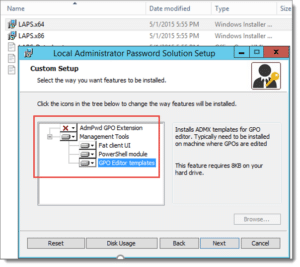

Stellen Sie sicher, dass mindestens die Vorlagen des Gruppenrichtlinien-Editors ausgewählt sind, damit Sie auf die erforderlichen ADMX-Dateien zugreifen können. Der Fat Client ist eine grafische Benutzeroberfläche, über die ein Benutzer mit entsprechenden Rechten das Kennwort für ein bestimmtes Gerät abfragen kann. Sie müssen lediglich die Verwaltungstools auf Ihrem Computer (mit der Gruppenrichtlinien-Verwaltungskonsole) installieren, nicht die Gruppenrichtlinienerweiterung AdmPwd.

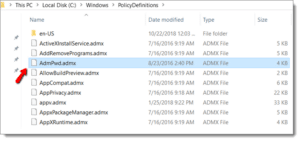

Anschließend müssen Sie die Dateien „AdmPwd.admx“ und „AdmPwd.adml“ aus Ihrem lokalen Ordner „PolicyDefinitions“ kopieren und in den zentralen Speicher von Active Directory einfügen. (Die einzelnen Schritte sind in diesem Video erklärt.)

Im nächsten Schritt muss das Active Directory-Schema erweitert werden, um die lokalen Kennwörter speichern zu können.

Dafür sind diese beiden Attribute erforderlich:

- ms-Mcs-AdmPwd – speichert das Kennwort als Klartext

- ms-Mcs-AdmPwdExpirationTime – speichert den Zeitpunkt, zu dem das Kennwort zurückgesetzt wird

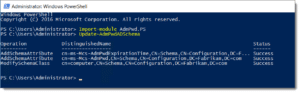

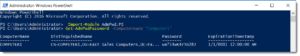

Um das Schema zu aktualisieren, importieren Sie einfach das PowerShell-Modul AdmPwd und führen den Befehl update-AdmPwdADSchema aus (siehe unten).

Als Nächstes erstellen Sie ein computerseitiges Gruppenrichtlinienobjekt. Ich habe es für dieses Beispiel „LAPS Policy“ genannt. Die LAPS-Einstellungen werden nun unter Computerkonfiguration > Administrative Vorlagen > LAPS angezeigt. Sie sehen dort die folgenden vier Einstellungen.

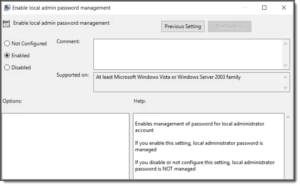

Mit Ihrem LAPS-Gruppenrichtlinienobjekt können Sie das Kennwort entweder für das standardmäßige lokale Administratorkonto oder ein benutzerdefiniertes lokales Administratorkonto verwalten. Im Beispiel unten ist die Einstellung zur Verwaltung lokaler Administratorkennwörter aktiviert.

Wenn Sie das lokale Administratorkonto umbenannt haben (was Sie tun sollten), können Sie hier den neuen Namen angeben. Wenn das lokale Administratorkonto ausgewählt wurde, müssen Sie abschließend die Gruppenrichtlinieneinstellung aktivieren, mit der Kennworteinstellungen konfiguriert werden (z. B. Länge und Alter von Kennwörtern).

Installieren Sie nach der Konfiguration einfach die clientseitige LAPS-Erweiterungssoftware mit Ihrer bevorzugten Bereitstellungsmethode (z. B. PDQ Deploy). Sie benötigen nur die Elemente für die Gruppenrichtlinienerweiterung, wenn Sie einen ersten Test manuell vornehmen möchten. Sie sehen die erforderlichen Elemente hier:

Sie können auch PolicyPak nutzen, um den Bereitstellungsprozess zu kontrollieren. Dazu gleich mehr.

-

Tipp: Rufen Sie Kennwörter bei Bedarf über LAPS ab

Es kommt also der Tag, an dem Sie wissen müssen, wie das derzeitige Kennwort für einen Ihrer Windows-Computer lautet. Wie gehen Sie vor? Es gibt verschieden Möglichkeiten. Sie können z. B. den folgenden PowerShell-Befehl verwenden:

Get-AdmPwdPassword -Computername “Name des Computers”

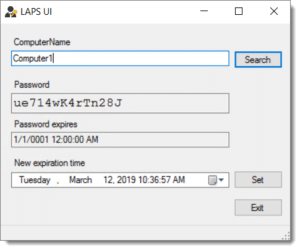

Wenn Sie den LAPS Fat Client installiert haben, können Sie grafische Benutzeroberfläche von LAPS über das Startmenü aufrufen.

-

Tipp: Weisen Sie Benutzern granulare LAPS-Richtlinien über die Zielgruppenadressierung auf Elementebene zu

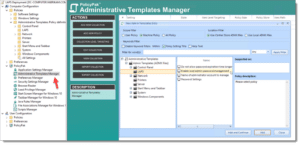

Im PolicyPak Admin Templates Manager von PolicyPak stehen alle ADMX-Vorlageneinstellungen zur Verfügung, die wir mit jedem neuen ADMX-Release aktualisieren. Der Admin Templates Manager bietet zahlreiche Vorteile gegenüber der Gruppenrichtlinie.

PolicyPak nutzt den Gruppenrichtlinien-Editor (siehe unten), verfügt jedoch zusätzlich über geheime Superkräfte.

Der größte Vorteil besteht darin, dass PolicyPak für alle Gruppenrichtlinieneinstellungen einschließlich LAPS die Zielgruppenadressierung auf Elementebene verwenden kann.

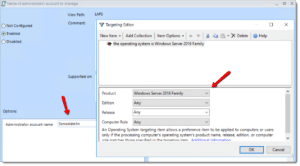

Wenn Sie mit den Einstellungen der Gruppenrichtlinie vertraut sind, wissen Sie, dass die Zielgruppenadressierung auf Elementebene eine deutlich höhere Granularität bei der Richtlinienzuweisung ermöglicht. Angenommen, alle lokalen Administratorkonten auf Ihren Servern haben den Namen „ServAdm1n“ und Sie möchten eine separate LAPS-Richtlinie für diese Administratoren erstellen. Da es sich nicht um Domänenkonten handelt, können Sie diese Konten nicht mit der Gruppenrichtlinie adressieren. Mit der Zielgruppenadressierung auf Elementebene können Sie jedoch die Computer adressieren, auf denen Windows Server 2016 ausgeführt wird.

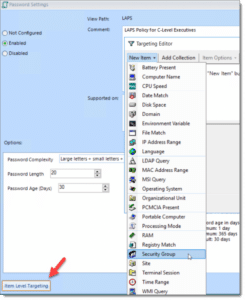

Wir erstellen nun eine LAPS-Richtlinie für die Laptops von Führungskräften. Für diese lokalen Administratorkonten möchten Sie natürlich sichere Kennwörter verwenden. In diesem Fall sollen Kennwörter mit einer Länge von 20 Zeichen und höchster Komplexität durchgesetzt werden. Anschließend soll mit der Zielgruppenadressierung auf Elementebene die Sicherheitsgruppe für die Führungskräfte adressiert werden. Wie Sie im Screenshot unten sehen können, gibt es eine Vielzahl adressierbarer Optionen, z. B. Computername, Organisationseinheit, Standort, Formfaktor (Laptop oder Desktop) usw.

Während herkömmliche Gruppenrichtlinienobjekte, die im Gruppenrichtlinien-Editor erstellt wurden, nur über die Gruppenrichtlinie bereitgestellt werden können, lassen sich die Einstellungen von PolicyPak außerdem über verschiedene Methoden wie SCCM, KACE oder Ihren bevorzugten MDM-Dienst bereitstellen.

In diesem Video werden die einzelnen Schritte zur Bereitstellung von Gruppenrichtlinieneinstellungen ohne das Gruppenrichtlinienmodul gezeigt.

-

Tipp: Kombinieren Sie LAPS mit PolicyPak Least Privilege Manager

LAPS ist ein sehr hilfreiches Tool, um den Administratorzugriff auf Ihre wichtigsten Computer zu steuern. Darüber hinaus lässt es sich auch sehr gut mit PolicyPak Least Privilege Manager kombinieren. PolicyPak Least Privilege Manager macht lokale Administratorrechte vollkommen überflüssig und ermöglicht es Standardbenutzern, spezielle Funktionen wie ein Administrator auszuführen – jedoch ohne Administratorrechte.

Sie können damit LAPS auf allen Computern im Unternehmen einsetzen, da Sie keinen lokalen Administratorzugriff mehr benötigen.

Denn was Sie mit der Gruppenrichtlinie erledigen können, lässt sich mit PolicyPak noch besser erledigen. Implementieren Sie LAPS und ergänzen Sie das Tool um PolicyPak, um von mehr Sicherheit, Leistungsfähigkeit und Flexibilität zu profitieren.

-840x350-px.jpg)