Mit den Gruppenrichtlinien von Windows Server Active Directory lassen sich Konfigurationen verwalten. Sie können damit Einstellungen in den Windows-Betriebssystemen für Clients und Server konfigurieren, um sicherzustellen, dass alle Geräte einheitlich und sicher konfiguriert sind. Es gibt buchstäblich Hunderte von verschiedenen Einstellungen für die Konfiguration Ihrer Gruppenrichtlinienobjekte (GPOs). Im Mittelpunkt dieses Artikels stehen jedoch sechs wichtige Sicherheitseinstellungen für Gruppenrichtlinien, mit der Sie die grundlegende Sicherheit Ihrer Umgebung gewährleisten.

Zur Konfiguration von Gruppenrichtlinien mit den von Microsoft empfohlenen Einstellungen laden Sie das Microsoft Security Compliance Toolkit herunter. Es enthält Sicherheitsgrundeinstellungen für alle unterstützen Windows-Versionen, die Sie als Ausgangspunkt für Ihre Gruppenrichtlinienobjekte verwenden können, sowie Tabellen mit einer Liste und Erläuterung aller empfohlenen Einstellungen. Wenn Sie Geräte haben, die keiner Domäne angehören, konfigurieren Sie die Einstellungen mithilfe von lokalen Richtlinien. Das Toolkit beinhaltet auch eine Anwendung, mit der Sie lokale Richtlinieneinstellungen auf eigenständigen Geräten einfacher verwalten können.

Anwendungssteuerung (AppLocker)

Wenn Sie die Installation nicht genehmigter Software auf Ihren Systemen nicht unterbinden, hat Schadsoftware leichtes Spiel. Zunächst müssen Sie dafür sorgen, dass Ihre Benutzer keine lokalen Administratorrechte haben und somit auch keine systemweiten Änderungen vornehmen können. Diese Einschränkung allein genügt jedoch nicht, um Benutzer (oder Prozesse im Zusammenhang mit angemeldeten Benutzerkonten) an der Ausführung von Software zu hindern, die ernsthaften Schaden anrichten kann.

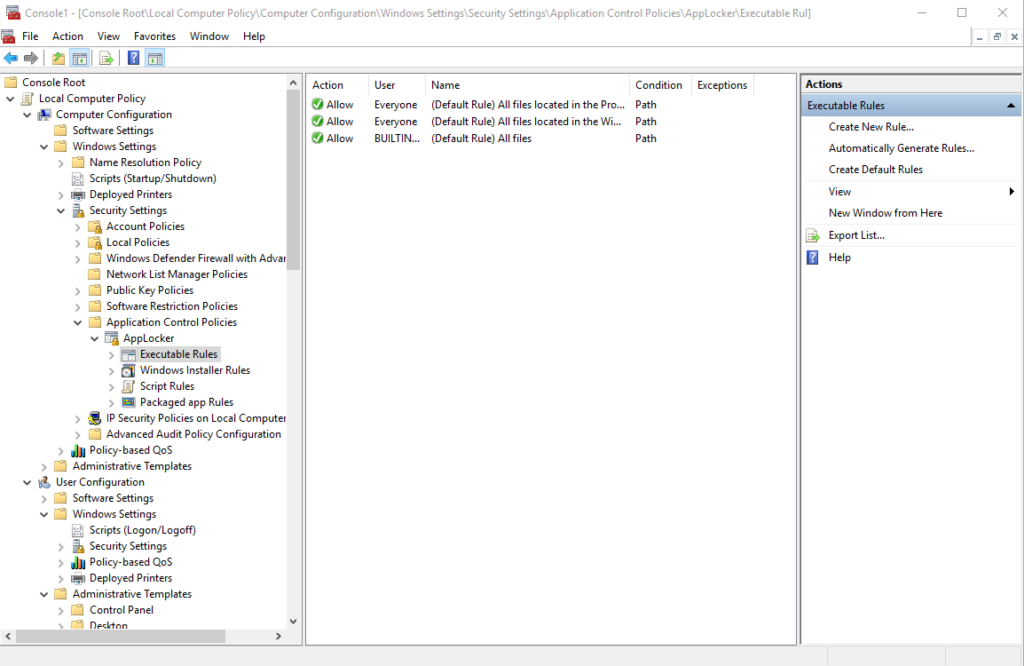

Deshalb wurde in Microsoft Windows 7 die Komponente AppLocker eingeführt, mit der Systemadministratoren mit wenigen Schritten Anwendungssteuerungsrichtlinien auf den Systemen implementieren können. Hierzu erstellt AppLocker eine Whitelist mit Prozessen, Skripts und Installationsprogrammen, deren Ausführung erlaubt ist Sie finden die AppLocker-Einstellungen in der Gruppenrichtlinie unter „Computerkonfiguration“ > „Windows-Einstellungen“ > „Sicherheitseinstellungen“ > „Anwendungssteuerungsrichtlinien“ > „AppLocker“.

Abbildung 1: Wie Sie die AppLocker-Einstellungen in der Gruppenrichtlinie finden

Um Regeln für die einzelnen in AppLocker aufgeführten Kategorien zu erstellen, klicken Sie mit der rechten Maustaste auf die gewünschte Kategorie (z. B. auf „Ausführbare Regeln“) und wählen in der oberen Hälfte des Menüs eine der drei Optionen. Mit der Option „Regeln automatisch generieren…“ wird ein Referenzsystem durchsucht und es werden Regeln auf der Grundlage der ausführbaren Dateien erstellt, die an vertrauenswürdigen Standorten installiert sind. Um Regeln manuell zu erstellen, müssen Sie die Option „Standardregeln erstellen“ aktivieren, da sonst möglicherweise wichtige Funktionen in Windows deaktiviert und die Systeme nicht verwendet werden können.

Klicken Sie nach dem Einrichten der gewünschten Regeln mit der rechten Maustaste auf AppLocker und wählen Sie im Menü den Eintrag „Eigenschaften“. Klicken Sie auf der Registerkarte „Erzwingen“ auf die Regelkategorien, die Sie aktivieren möchten, und wählen Sie im Menü die Option „Nur überwachen“. Führen Sie die Regeln eine Zeit lang im Überwachungsmodus aus und überprüfen Sie das Windows-Ereignisprotokoll auf mögliche Probleme. Wenn Sie sicher sind, dass die Regeln keine wichtigen Anwendungen oder Windows-Funktionen blockieren, ändern Sie die Einstellung zu „Regeln erzwingen“.

Damit AppLocker Richtlinien erzwingen kann, muss der Anwendungsidentitätsdienst auf den Geräten ausgeführt werden. In Windows 10 kann AppLocker auch über den Editor für lokale Gruppenrichtlinien konfiguriert werden. Mit Windows 10 hat Microsoft jedoch Windows Defender Application Control (vormals Device Guard) eingeführt, eine leistungsstarke Technologie zur Anwendungssteuerung, die lokale Administratoren nur schwer umgehen können.

Windows Update

Windows Update ist eine wichtige Komponente von Windows, die sicherstellt, dass das Betriebssystem und andere Softwareprogramme stets auf dem aktuellen Stand sind. Wenn in Ihrem Unternehmen Windows 10 eingesetzt wird, empfiehlt sich für das Aktualisieren von Geräten Windows Update for Business (WUfB). Im Gegensatz zu den Windows Server Update Services (WSUS) setzt WUfB keine lokale Infrastruktur voraus, bietet jedoch gewisse Steuerungsmöglichkeiten, wie Funktions- und Qualitäts-Updates für Windows 10 angewendet werden. Die Gruppenrichtlinieneinstellungen für Windows Update und Windows Update for Business finden Sie unter „Computerkonfiguration“ > „Administrative Vorlagen“ > „Windows-Komponenten“ > „Windows Update“.

Wenn Sie mit einer älteren Windows-Version arbeiten, verweisen Sie Geräte mit den Einstellungen „Automatische Updates konfigurieren“ und „Internen Pfad für den Microsoft Updatedienst angeben“ der Gruppenrichtlinie auf einen internen WSUS oder einen Softwareupdatepunkt im System Center Configuration Manager. Es gibt eine Vielzahl weiterer hilfreicher Einstellungen, beispielsweise „Keine Treiber in Windows-Updates einschließen“ und „Nutzungszeitbereich für automatische Neustarts angeben“.

Deaktivieren von SMBv1-Clients und -Servern

Einige Komponenten von SMBv1 verfügen nicht über angemessene Sicherheitseinstellungen. So waren 2017 Fehler in SMBv1 eine der Ursachen dafür, warum sich der Virus NotPetya so schnell verbreiten konnte. Zwar hat Microsoft bereits Patches für SMBv1 veröffentlicht, doch haben viele Unternehmen diese noch nicht angewendet.

In neueren Versionen von Windows 10 sind die nicht sicheren SMBv1-Komponenten standardmäßig bereits entfernt. Wenn Sie jedoch Windows 7, Windows 8 oder eine ältere Version von Windows 10 einsetzen, müssen Sie sicherstellen, dass Sie die SMBv1-Komponente entweder von Ihrem System entfernen oder mit der Gruppenrichtlinie auf allen Servern und Clients deaktivieren, auf denen sie nicht benötigt wird.

Zur Deaktivierung des SMBv1-Servers erstellen Sie einen REG_DWORD-Wert namens „SMB1“ unter dem folgenden Schlüsselpfad und setzen den Wert auf 0:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Zur Deaktivierung des SMBv1-Clients erstellen Sie zwei Registrierungswerte. Der erste ist ein REG_DWORD-Wert namens „Start“ und sollte unter dem folgenden Schlüsselpfad auf 4 gesetzt werden:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

Der zweite ist ein REG_MULTI_SZ-Wert namens „DependOnService“, der am besten unter dem folgenden Pfad auf „Browser“, „MRxSmb20“ und „NSI“ eingestellt wird:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation

Zur Konfiguration neuer Registrierungselemente in der Gruppenrichtlinie wählen Sie „Computerkonfiguration“ > „Einstellungen“ > „Windows-Einstellungen“ und klicken mit der rechten Maustaste auf „Registrierung“. Wählen Sie im Menü „Neu“ > „Registrierungselement“ und fügen Sie den erforderlichen Schlüsselpfad und Wert hinzu. Stellen Sie sicher, dass im Feld „Aktion“ die Option „Aktualisieren“ ausgewählt ist.

Deaktivieren von Gastkonten und lokalen Administratorkonten

Die integrierten Gastkonten und lokalen Administratorkonten sind in Windows 10 standardmäßig deaktiviert. Um sicherzustellen, dass sie deaktiviert bleiben, wählen Sie in der Gruppenrichtlinie für diese Konten die Option „Immer deaktiviert“. Dies ist insbesondere für eine strenge Kontrolle des Zugriffs auf wichtige Server wie Domänencontroller wichtig. Sie finden die entsprechenden Einstellungen unter „Computerkonfiguration“ > „Windows-Einstellungen“ > „Sicherheitseinstellungen“ > „Lokale Richtlinien“ > „Sicherheitsoptionen“. Wählen Sie sowohl für „Konten: Gastkontenstatus“ als auch für „Konten: Administratorkontostatus“ die Option „Deaktiviert“.

Verweigern des Ausführungszugriffs auf Wechseldatenträgern

Sie können Benutzern das Lesen und Schreiben auf Wechseldatenträgern erlauben, sie jedoch an der Ausführung von Dateien hindern. Wenn Sie AppLocker eingerichtet haben, ist diese Einstellung sehr wahrscheinlich nicht relevant, doch in vielen Unternehmen wird die Anwendungssteuerung nicht verwendet. Das Blockieren von ausführbaren Dateien auf Wechseldatenträgern ist in jedem Fall eine gute Methode, um Systeme vor Schadprogrammen zu schützen.

Verwenden Sie hierfür unter „Computerkonfiguration“ > „Administrative Vorlagen“ > „System“ > „Wechselmedienzugriff“ die Einstellung „Wechseldatenträger: Ausführungszugriff verweigern“.

Verhindern von Änderungen an Proxy-Einstellungen

Unabhängig davon, ob Ihr Unternehmen einen Proxy-Server einsetzt oder nicht, empfiehlt es sich, die Änderung der Proxy-Einstellungen durch Benutzer zu verhindern. Im schlimmsten Fall könnten schädliche Proxy-Einstellungen den gesamten Internetdatenverkehr in Ihrem Netzwerk über einen nicht autorisierten Mittelsmann umleiten; im besten Fall werden die Benutzer am Zugriff auf Internetressourcen gehindert. Um zu vermeiden, dass Benutzer die Proxy-Einstellungen für Internet Explorer und Microsoft Edge ändern, wählen Sie unter „Benutzerkonfiguration“ > „Administrative Vorlagen“ > „Windows-Komponenten“ > „Internet Explorer“ für „Änderung der Proxyeinstellungen verhindern“ die Option „Aktiviert“.

Fazit

Stellen Sie sicher, dass Sie die oben aufgeführten sechs Gruppenrichtlinieneinstellungen richtig konfiguriert haben. Denken Sie außerdem daran, die Gruppenrichtlinieneinstellungen vor der Anwendung in der Produktionsumgebung sorgfältig zu testen, damit keine Probleme entstehen. Eine vollständige Liste der von Microsoft empfohlenen Einstellungen ist in den Baseline-Vorlagen des Microsoft Security Compliance Toolkit enthalten.